VMware - CVE-2025-22225 : Pourquoi la mise à jour de votre infrastructure informatique est essentielle

VMware - CVE-2025-22225 : Pourquoi la mise à jour de votre infrastructure informatique est essentielle

Introduction

En 2025, une vulnérabilité critique a été identifiée dans les solutions VMware, référencée sous le code CVE-2025-22225. Cette faille permet à des attaquants d'exploiter des faiblesses dans l'architecture du logiciel pour exécuter du code malveillant à distance. Un tel exploit pourrait entraîner des fuites de données sensibles, la compromission de systèmes critiques et de sérieuses perturbations pour les entreprises qui n'ont pas appliqué les correctifs nécessaires.

Comprendre la faille CVE-2025-22225

La CVE-2025-22225 est une vulnérabilité critique affectant plusieurs produits VMware, notamment ESXi, vCenter Server et Workstation. Cette faille repose sur une exécution de code à distance (RCE), ce qui signifie qu'un attaquant peut potentiellement prendre le contrôle d'un système vulnérable sans accès physique. Cela peut se traduire par :

- L'installation de malwares ou de ransomwares

- L'exfiltration de données confidentielles

- La perturbation des services informatiques et la paralysie des opérations

Face à cette menace, VMware a rapidement publié des correctifs de sécurité. Cependant, de nombreuses entreprises tardent encore à les appliquer, laissant leurs systèmes exposés.

Pourquoi les mises à jour sont essentielles

L'une des erreurs les plus courantes des entreprises est de retarder ou d'ignorer les mises à jour de leurs infrastructures informatiques. Pourtant, ces mises à jour jouent un rôle fondamental dans la sécurité des systèmes d'informations.

1. Protection contre les cyberattaques

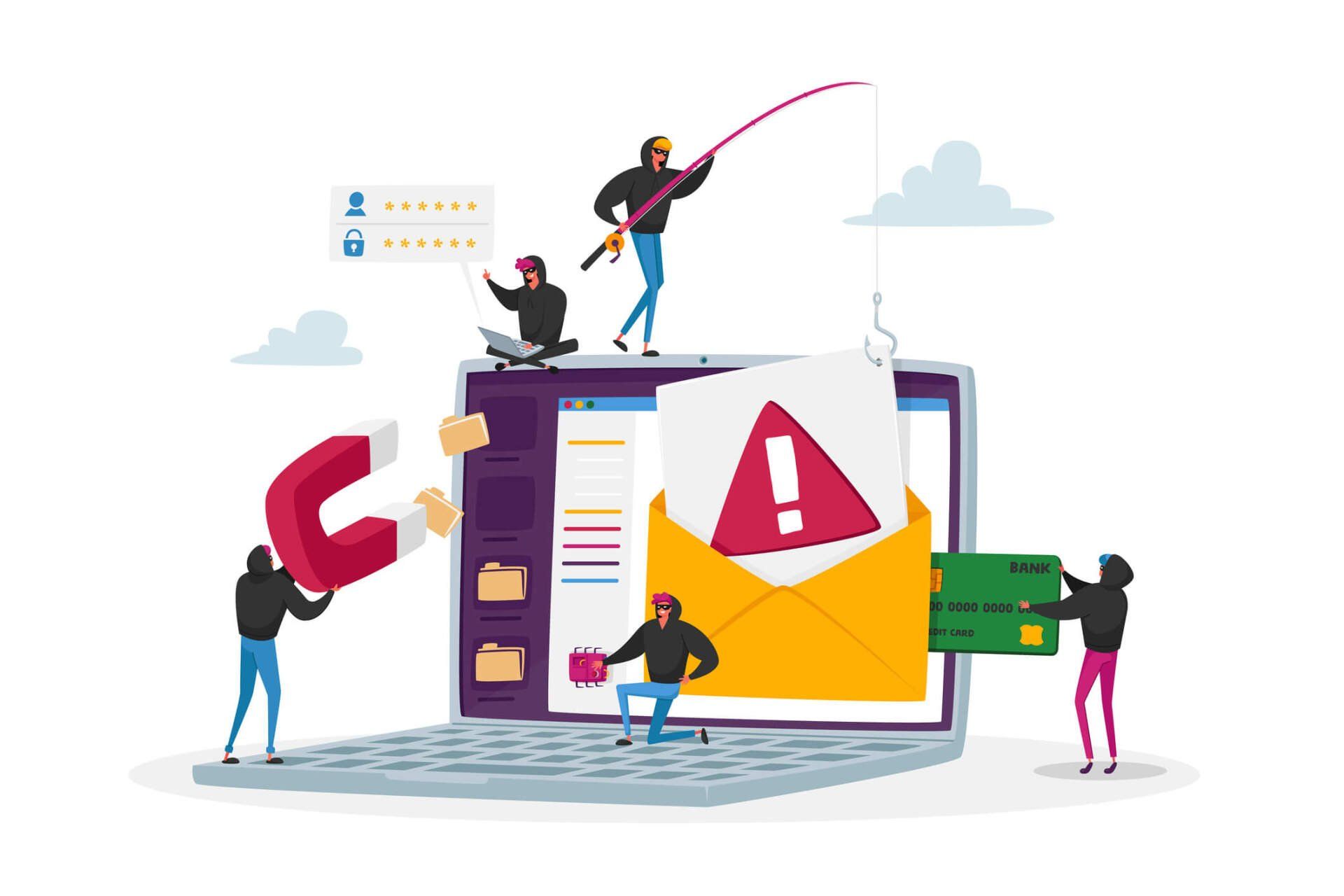

Les cybercriminels exploitent rapidement les failles nouvellement découvertes. Une fois qu'une vulnérabilité est publique, des scripts automatisés et des botnets peuvent scanner des réseaux entiers à la recherche de systèmes non patchés. Appliquer les mises à jour rapidement permet de réduire la surface d'attaque.

2. Maintien de la conformité réglementaire

Certaines normes et réglementations, telles que le RGPD en Europe ou la loi HIPAA aux États-Unis, exigent des entreprises qu'elles prennent toutes les mesures nécessaires pour protéger les données des utilisateurs. Ne pas appliquer les correctifs de sécurité peut entraîner des sanctions financières et une perte de confiance des clients.

3. Amélioration des performances et de la stabilité

Outre la sécurité, les mises à jour apportent souvent des améliorations de performances et des corrections de bugs. Une infrastructure mise à jour fonctionne de manière plus efficace, réduisant ainsi les temps d'arrêt et les risques d'incident technique.

Bonnes pratiques pour maintenir une infrastructure sécurisée

Pour protéger efficacement votre infrastructure informatique, voici quelques bonnes pratiques à suivre :

- Surveiller les alertes de sécurité : Suivre les bulletins de sécurité des fournisseurs et appliquer les correctifs rapidement.

- Automatiser les mises à jour : Mettre en place des solutions de gestion des correctifs pour déployer les mises à jour de manière centralisée.

- Effectuer des audits réguliers : Réaliser des évaluations de vulnérabilité et des tests d'intrusion pour identifier les faiblesses.

- Sensibiliser les collaborateurs : Former les employés à la cybersécurité pour réduire les risques d'attaques par phishing et erreurs humaines.

Conclusion

La faille CVE-2025-22225 est un rappel brutal de l'importance de maintenir à jour son infrastructure informatique. Ignorer les mises à jour expose les entreprises à des cyberattaques potentielles, mettant en péril la confidentialité et l'intégrité de leurs données.

En adoptant une politique proactive de gestion des correctifs et en suivant les bonnes pratiques de cybersécurité, les entreprises peuvent renforcer leur résilience face aux menaces actuelles et futures.

Pourquoi l’infogérance au ticket est un piège pour les entreprises : les limites d’un modèle dépassé