L'Audit Informatique : Garantir la Protection et la Croissance des PME

L'Audit Informatique : Garantir la Protection et la Croissance des PME

Dans un environnement numérique de plus en plus complexe, les petites et moyennes entreprises (PME) sont confrontées à des défis importants en matière de cybersécurité, de performance technologique et de conformité réglementaire. L’audit informatique se positionne comme un levier stratégique clé pour répondre à ces enjeux.

Chez IT-ID, nous accompagnons les PME depuis plusieurs années en réalisant des audits informatiques approfondis pour optimiser et sécuriser leurs systèmes d'information (SI). Cet article vous présente les raisons essentielles de réaliser un audit informatique, ses étapes clés et les bénéfices concrets qu'il apporte à votre entreprise.

Pourquoi un Audit Informatique est Crucial pour les PME

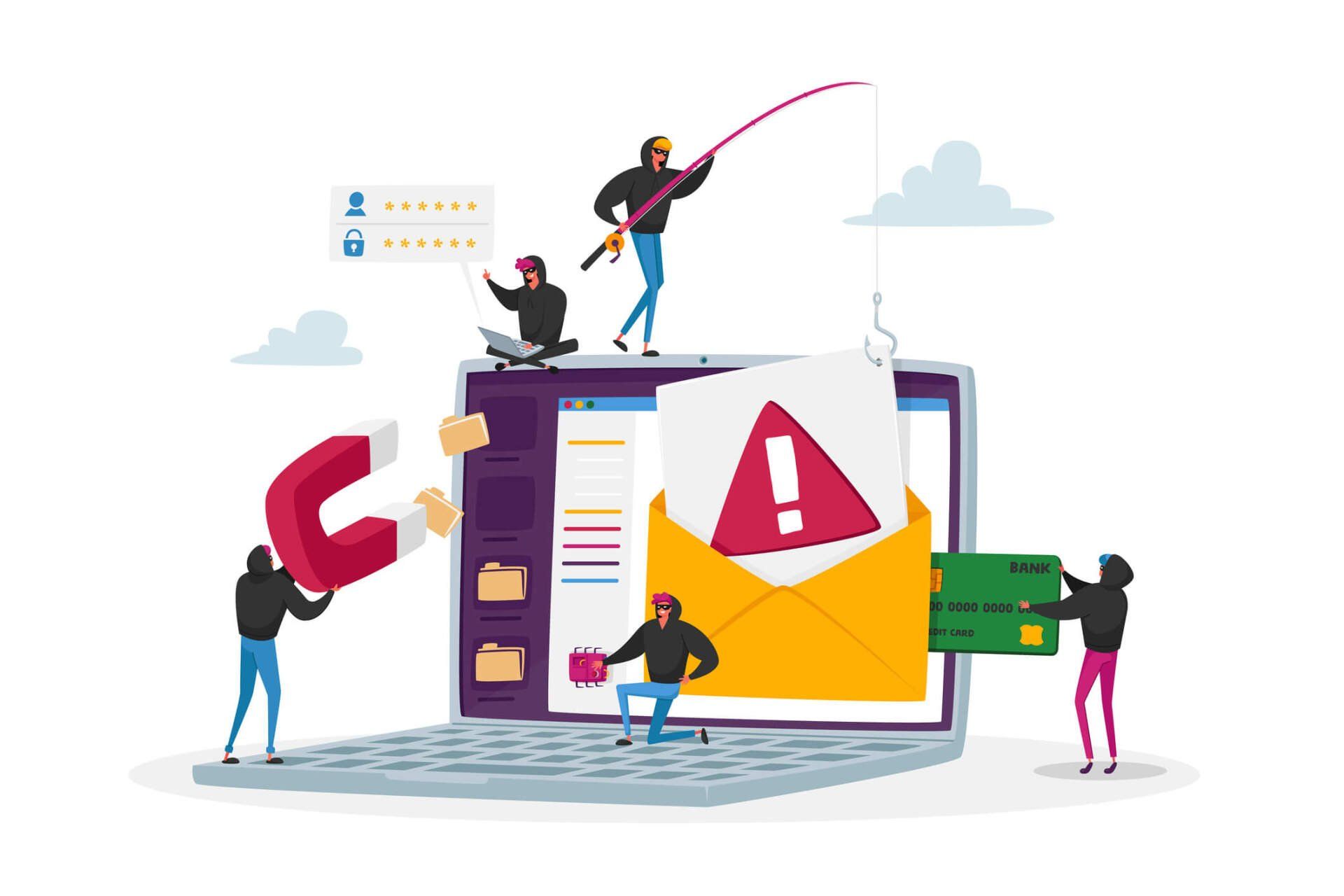

Les PME sont souvent perçues comme des cibles privilégiées par les cybercriminels. En effet, selon une étude de l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Information), près de 50 % des attaques informatiques visent des entreprises de taille moyenne ou petite. L’impact d’une cyberattaque peut être dévastateur : une étude de Cybersecurity Ventures révèle qu'environ 60 % des PME touchées par une cyberattaque majeure ferment dans les six mois qui suivent.

De plus, le coût d'une interruption d'activité lié à une cyberattaque est considérable. Selon le rapport de l’IBM Cost of a Data Breach 2023, les petites entreprises peuvent perdre jusqu’à 200 000 euros en cas de faille de sécurité importante.

Ces statistiques mettent en lumière l’importance de prendre des mesures préventives pour protéger vos systèmes d'information. Un audit informatique permet d’évaluer l’intégrité de votre SI, de sécuriser vos données sensibles, de garantir la conformité avec des réglementations telles que le RGPD, et de préserver la continuité de vos activités.

Quel est le Temps Moyen pour Remédier à une Cyberattaque pour une PME ?

Lorsqu'une PME est victime d'une cyberattaque, la remédiation peut prendre de plusieurs semaines à plusieurs mois, selon la gravité de l'incident. Par exemple, après une attaque par ransomware, le processus de restauration complète peut durer en moyenne entre 3 à 4 semaines.

Ce processus implique plusieurs étapes cruciales :

- L’Endiguement de l’attaque : Il est essentiel d'arrêter la propagation du maliciel pour minimiser les dégâts.

- L’Évaluation des Dommages : Identifier les systèmes et les données compromises afin d’en mesurer l’étendue.

- La Restauration et l’Amélioration des Systèmes : Réinstaller et renforcer les mesures de sécurité pour éviter de futures attaques.

Cependant, ces délais peuvent être réduits de manière significative grâce à une préparation proactive : sauvegardes régulières, plans de réponse aux incidents et déploiement de solutions de cybersécurité avancées. C'est là que l'audit informatique prend tout son sens, en permettant d’identifier et de corriger les vulnérabilités avant même qu’une attaque ne se produise.

L'Audit Informatique : Un Processus Stratégique

Objectifs et Définition

Un audit informatique est un processus systématique qui évalue l'infrastructure IT et les processus liés à la gestion des données. Son objectif est d'analyser les aspects suivants :

- La sécurité des systèmes : Pare-feu, sauvegardes, accès réseau, etc.

- La performance des équipements : Réseaux, serveurs, logiciels et systèmes.

- La conformité réglementaire : Notamment le respect du RGPD.

- L’alignement des outils informatiques avec vos objectifs d’affaires : Vérification de la pertinence et de l’adaptation des outils à vos besoins.

Les Étapes Clés d'un Audit Informatique

- Préparation

Analyse des besoins spécifiques de l’entreprise.

Inventaire des ressources (équipements, logiciels, processus).

Définition des critères d’évaluation (sécurité, organisation, performance technique).

- Réalisation de l'Audit

Collecte de données (entretiens, tests de vulnérabilité, analyse des logs).

Vérification des contrôles de sécurité et identification des failles potentielles.

Tests de performance pour détecter des points de faiblesse.

- Analyse et Rapport

Présentation des résultats : identification des forces, faiblesses et risques.

Recommandations concrètes et hiérarchisées.

Élaboration d’un plan d’action stratégique pour améliorer le système informatique.

- Suivi et Amélioration Continue

L’audit informatique doit être un processus continu. Des réévaluations régulières permettent de s’adapter aux nouvelles menaces et évolutions technologiques.

Les Bénéfices Concrets d’un Audit Informatique pour votre PME

Un audit informatique bien mené offre des avantages tangibles pour votre entreprise :

- Renforcement de la cybersécurité

Identification des vulnérabilités et mise à jour des protections.

Sécurisation des données sensibles et conformité avec les exigences du RGPD.

- Optimisation des coûts

Rationalisation des licences logicielles inutilisées.

Réduction des dépenses liées à des équipements obsolètes ou inefficaces.

- Amélioration de la performance

Réduction des interruptions grâce à une infrastructure solide.

Gains de productivité grâce à des outils mieux adaptés aux besoins de vos équipes.

- Pérennité et compétitivité

Anticipation des évolutions technologiques et des cybermenaces.

Préparation optimale pour des audits externes ou des certifications comme l’ISO 27001.

Notre Expertise en Audit Informatique

Chez IT-ID, nous avons aidé de nombreuses PME à améliorer et sécuriser leurs infrastructures informatiques. En combinant des outils de pointe et une expertise éprouvée, nous vous proposons un audit informatique sur mesure, parfaitement adapté aux défis spécifiques de votre secteur.

L’audit informatique est un levier stratégique essentiel pour sécuriser, optimiser et pérenniser votre PME dans un environnement numérique de plus en plus compétitif. Contactez-nous dès aujourd’hui pour bénéficier d’un audit personnalisé et transformer votre système informatique en un véritable atout pour la croissance de votre entreprise.

Pourquoi l’infogérance au ticket est un piège pour les entreprises : les limites d’un modèle dépassé